|

市場調查報告書

商品編碼

1833452

資料中心邏輯安全市場機會、成長動力、產業趨勢分析及 2025 - 2034 年預測Data Center Logical Security Market Opportunity, Growth Drivers, Industry Trend Analysis, and Forecast 2025 - 2034 |

||||||

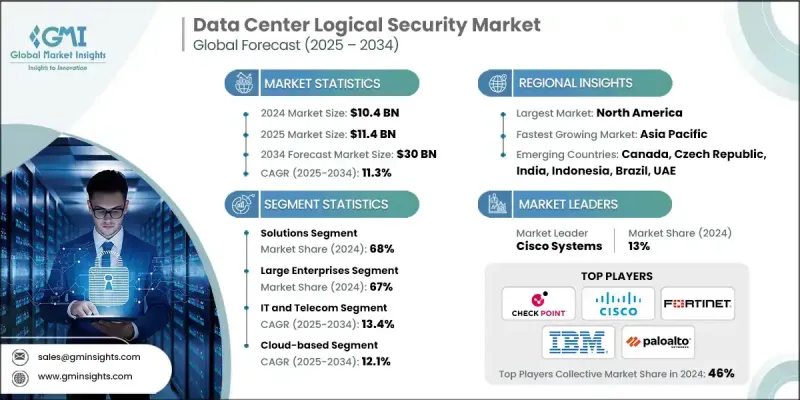

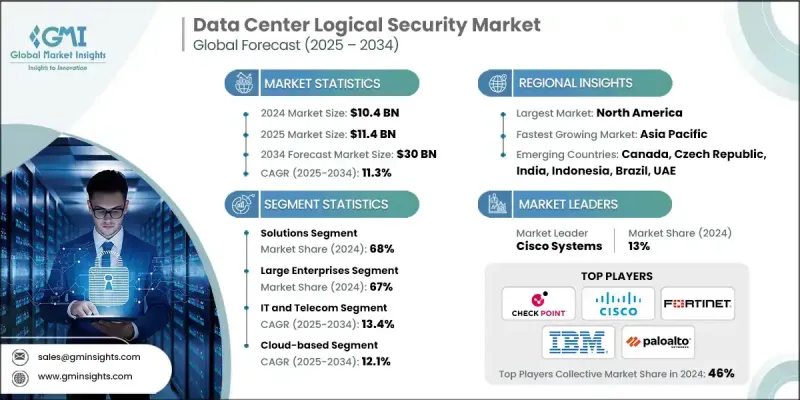

2024 年全球資料中心邏輯安全市場價值為 104 億美元,預計到 2034 年將以 11.3% 的複合年成長率成長,達到 300 億美元。

隨著網路威脅的演變和數位轉型的加速,資料中心內部的安全已成為營運信任和業務連續性的核心支柱,而不僅僅是基於邊界的要求。企業正在轉變其策略,採用整合平台,以實現跨混合雲和多雲環境的自動威脅偵測、主動合規性和全面保護。雲端原生安全架構、人工智慧和零信任框架的採用,正在幫助企業應對更嚴格的全球資料保護法規並確保合規性。全球監管要求的收緊,導致對加密技術、身分驅動的安全模型和微分段的需求不斷增加。這為網路安全供應商、合規專家和資料中心營運商之間的合作開闢了機會,以創建高度客製化的邏輯安全框架,以滿足特定行業和區域的需求。此外,隨著雲端採用率的提高和軟體定義網路 (SDN) 的興起,企業正在尋求更敏捷、自動化的安全解決方案,以應對複雜的威脅,從而推動安全資訊和事件管理 (SIEM) 和入侵偵測/防禦系統 (IDS/IPS) 的部署。

| 市場範圍 | |

|---|---|

| 起始年份 | 2024 |

| 預測年份 | 2025-2034 |

| 起始值 | 104億美元 |

| 預測值 | 300億美元 |

| 複合年成長率 | 11.3% |

解決方案細分市場在2024年佔據了68%的佔有率,預計到2034年將以10%的複合年成長率成長。這些解決方案擴大整合生成式人工智慧和機器學習技術,將安全方法從被動偵測轉變為主動補救和自主威脅預防。這些人工智慧驅動的系統可以自動進行威脅搜尋,簡化複雜的網路攻擊場景,並在極少的人為干預下啟動即時回應行動。這種演變對於保護大規模、快速變化的資料中心環境、縮小網路安全技能差距以及透過預測性和自我修復的安全基礎設施防禦高級威脅行為者至關重要。

大型企業在2024年佔了67%的市場佔有率,預計在2025年至2034年期間的複合年成長率將達到10%。這些企業之所以佔據主導地位,是因為它們有能力投資瞻博網路、趨勢科技、飛塔和博通等領先供應商的高階整合安全平台。大型企業擁有龐大的數位足跡和複雜的合規性要求,因此需要高效能的安全解決方案和集中式管理系統。他們承擔實施成本和管理複雜環境的能力促使供應商優先考慮他們的安全需求,從而有效地塑造了更廣泛的市場格局。

2024年,北美資料中心邏輯安全市場佔據37.7%的市場。該地區廣泛實施的零信任安全模型正在重塑資料中心的安全保障方式。這些模型強制執行嚴格的存取控制、持續監控和細粒度的安全策略,顯著降低了風險。隨著醫療保健、保險和金融等行業對零信任的依賴日益加深,預計零信任將成為整個地區邏輯安全的基礎模型,因為企業面臨內部漏洞和外部威脅。

資料中心邏輯安全市場的關鍵參與者包括 Palo Alto Networks、思科系統、麥克菲、IBM、Fortinet、惠普企業、Check Point 軟體技術、大陸集團、瞻博網路、趨勢科技和博通。這些公司在提供針對現代資料中心環境的全面、基於人工智慧的安全解決方案方面處於領先地位。為了鞏固其市場地位,資料中心邏輯安全產業的公司正在採取多項關鍵策略。他們高度重視研發,以開發能夠自主偵測威脅並即時回應的人工智慧驅動、可自我修復的安全解決方案。

目錄

第1章:方法論

- 市場範圍和定義

- 研究設計

- 研究方法

- 資料收集方法

- 資料探勘來源

- 全球的

- 地區/國家

- 基礎估算與計算

- 基準年計算

- 市場評估的主要趨勢

- 初步研究和驗證

- 主要來源

- 預測模型

- 研究假設和局限性

第2章:執行摘要

第3章:行業洞察

- 產業生態系統分析

- 供應商格局

- 利潤率

- 成本結構

- 每個階段的增值

- 影響價值鏈的因素

- 中斷

- 產業衝擊力

- 成長動力

- 不斷升級的網路威脅

- 雲端運算和混合環境

- 監理合規要求

- 零信任架構採用

- 產業陷阱與挑戰

- 整合複雜性和成本

- 網路安全人才短缺

- 市場機會

- 人工智慧驅動的安全解決方案

- 託管安全服務(MSS)的成長

- 新興市場的擴張

- 虛擬化和邊緣運算安全

- 成長動力

- 成長潛力分析

- 監管格局

- 北美洲

- 歐洲

- 亞太地區

- 拉丁美洲

- 中東和非洲

- 波特的分析

- PESTEL分析

- 技術和創新格局

- 當前的技術趨勢

- 無密碼身份驗證的演變

- 擴展檢測和響應 (XDR) 演變

- 隱私保護分析技術

- 容器安全和運行時保護

- 新興技術

- 去中心化身份和自主主權身份

- 同態加密與機密計算

- 雲端安全網格架構

- 安全服務網格實現

- 當前的技術趨勢

- 成本分解分析

- 專利分析

- 用例

- 金融服務

- 醫療保健與生命科學

- 政府與國防

- 製造業和工業

- 最佳情況

- 投資與融資趨勢分析

- 供應鏈動態和依賴性

- 多雲端安全複雜性分析

- 合規負擔評估框架

- 技能差距對安全態勢的影響

- 安全債務管理危機

- 網路保險對安全投資的影響

- 市場擾動分析

- 量子計算影響時間表

- 人工智慧驅動的安全革命

- 零信任架構要求

- 雲端原生安全轉型

- 隱私監管爆炸性成長

- 供應商選擇和實施策略

- 先進的供應商評估框架

- 實施最佳實踐

- 風險緩解與管理

- 市場表現與投資報酬率分析

- 安全投資ROI框架

- 成本最佳化策略

- 績效影響評估

- 永續性和環境方面

- 永續實踐

- 減少廢棄物的策略

- 生產中的能源效率

- 環保舉措

- 碳足跡考慮

第4章:競爭格局

- 介紹

- 公司市佔率分析

- 北美洲

- 歐洲

- 亞太地區

- 拉丁美洲

- 多邊環境協定

- 主要市場參與者的競爭分析

- 競爭定位矩陣

- 戰略展望矩陣

- 關鍵進展

- 併購

- 夥伴關係與合作

- 新產品發布

- 擴張計劃和資金

- 產品組合和技術基準測試

- 研發投資分析

- 市場集中度與供應商生態系統

- 配銷通路與合作夥伴網路分析

- 供應商路線圖一致性評估

- 技術整合複雜性矩陣

- 供應商財務穩定性評估

第5章:市場估計與預測:依組件分類,2021 - 2034 年

- 主要趨勢

- 解決方案

- 身分和存取管理 (IAM)

- 防火牆及網路安全

- 資料保護和加密

- 安全資訊和事件管理 (SIEM)

- 端點安全

- 雲端安全解決方案

- 服務

- 專業服務

- 系統整合

- 培訓與諮詢

- 支援與維護

- 託管服務

- 專業服務

第6章:市場估計與預測:依組織規模,2021 - 2034 年

- 主要趨勢

- 中小企業

- 大型企業

第7章:市場估計與預測:依最終用途,2021 - 2034

- 主要趨勢

- 金融服務業協會

- 資訊科技和電信

- 衛生保健

- 政府和國防

- 零售與電子商務

- 其他

第 8 章:市場估計與預測:按部署,2021 年至 2034 年

- 主要趨勢

- 本地

- 基於雲端

第9章:市場估計與預測:按地區,2021 - 2034

- 主要趨勢

- 北美洲

- 美國

- 加拿大

- 歐洲

- 德國

- 英國

- 法國

- 義大利

- 西班牙

- 北歐人

- 俄羅斯

- 亞太地區

- 中國

- 印度

- 日本

- 韓國

- 澳新銀行

- 東南亞

- 拉丁美洲

- 巴西

- 墨西哥

- 阿根廷

- 多邊環境協定

- 南非

- 沙烏地阿拉伯

- 阿拉伯聯合大公國

第10章:公司簡介

- Global companies

- Amazon Web Services (AWS)

- Broadcom

- Check Point Software Technologies

- Cisco Systems

- CrowdStrike

- Fortinet

- Hewlett Packard Enterprise

- IBM

- Juniper

- Microsoft

- McAfee

- Palo Alto Networks

- Trend Micro

- Continental

- Regional companies

- Okta

- Ping Identity

- Qualys

- Rapid7

- SentinelOne

- Splunk

- Tenable

- Varonis Systems

- 新興企業

- Axonius

- Dynatrace

- Jit Security

- Lacework

- Orca Security

- Snyk

- Wiz

The Global Data Center Logical Security Market was valued at USD 10.4 billion in 2024 and is estimated to grow at a CAGR of 11.3% to reach USD 30 billion by 2034.

As cyber threats evolve and digital transformation accelerates, security within data centers has become a core pillar of operational trust and business continuity rather than just a perimeter-based requirement. Organizations are shifting their strategies to embrace integrated platforms that enable automated threat detection, proactive compliance, and comprehensive protection across hybrid and multi-cloud environments. The adoption of cloud-native security architectures, artificial intelligence, and zero-trust frameworks is helping businesses address stricter global data protection laws and ensure compliance. The tightening of regulatory mandates worldwide has created increased demand for encryption technologies, identity-driven security models, and micro-segmentation. This has opened up collaboration opportunities among cybersecurity providers, compliance specialists, and data center operators to create highly customized logical security frameworks tailored to sector-specific and regional requirements. Additionally, increased cloud adoption and the rise of software-defined networking (SDN) are driving the deployment of security information and event management (SIEM) and intrusion detection/prevention systems (IDS/IPS), as enterprises seek more agile, automated security solutions to stay ahead of sophisticated threats.

| Market Scope | |

|---|---|

| Start Year | 2024 |

| Forecast Year | 2025-2034 |

| Start Value | $10.4 Billion |

| Forecast Value | $30 Billion |

| CAGR | 11.3% |

The solutions segment held a 68% share in 2024 and is projected to grow at a CAGR of 10% through 2034. These solutions are increasingly integrating generative AI and machine learning technologies, shifting the security approach from reactive detection to initiative-taking remediation and autonomous threat prevention. These AI-powered systems can conduct automated threat hunting, simplifying complex cyberattack scenarios, and initiating real-time response actions with minimal human intervention. This evolution is crucial for protecting large-scale, fast-changing data center environments, closing the cybersecurity skills gap, and defending against advanced threat actors through predictive, self-healing security infrastructures.

The large enterprises segment held 67% share in 2024 and is forecasted to grow at a CAGR of 10% between 2025 and 2034. These organizations dominate due to their ability to invest in premium, integrated security platforms from leading vendors like Juniper, Trend Micro, Fortinet, and Broadcom. With vast digital footprints and complex compliance requirements, large enterprises require high-performance security solutions and centralized management systems. Their capacity to absorb implementation costs and manage sophisticated environments pushes vendors to prioritize their security demands, effectively shaping the broader market landscape.

North America Data Center Logical Security Market held 37.7% share in 2024. The widespread implementation of Zero Trust security models in the region is reshaping how data centers are secured. These models enforce strict access controls, constant monitoring, and granular security policies, significantly reducing risk. With sectors such as healthcare, insurance, and finance increasingly relying on Zero Trust, it is expected to become the foundational model for logical security across the region, as organizations face both internal vulnerabilities and external threats.

Key players shaping the Data Center Logical Security Market include Palo Alto Networks, Cisco Systems, McAfee, IBM, Fortinet, Hewlett Packard Enterprise, Check Point Software Technologies, Continental, Juniper, Trend Micro, and Broadcom. These companies are leading the charge in offering comprehensive, AI-enabled security solutions tailored for modern data center environments. To reinforce their position in the market, companies in the data center logical security industry are adopting several critical strategies. They are focusing heavily on R&D to develop AI-driven, self-healing security solutions capable of autonomous threat detection and real-time response.

Table of Contents

Chapter 1 Methodology

- 1.1 Market scope and definition

- 1.2 Research design

- 1.2.1 Research approach

- 1.2.2 Data collection methods

- 1.3 Data mining sources

- 1.3.1 Global

- 1.3.2 Regional/Country

- 1.4 Base estimates and calculations

- 1.4.1 Base year calculation

- 1.4.2 Key trends for market estimation

- 1.5 Primary research and validation

- 1.5.1 Primary sources

- 1.6 Forecast model

- 1.7 Research assumptions and limitations

Chapter 2 Executive Summary

- 2.1 Industry 360° synopsis

- 2.2 Key market trends

- 2.2.1 Regional

- 2.2.2 Solution

- 2.2.3 Organization size

- 2.2.4 End Use

- 2.2.5 Deployment

- 2.3 TAM Analysis, 2025-2034

- 2.4 CXO perspectives: strategic imperatives

- 2.4.1 Executive decision points

- 2.4.2 Critical success factors

- 2.5 Future outlook and strategic recommendations

- 2.5.1 Technology roadmap & innovation trends

- 2.5.2 Emerging use cases & applications

- 2.5.3 Next-generation data center architecture security

- 2.5.4 Artificial intelligence & machine learning integration

- 2.5.5 Autonomous security operations evolution

- 2.5.6 Post-quantum cryptography transition

Chapter 3 Industry Insights

- 3.1 Industry ecosystem analysis

- 3.1.1 Supplier landscape

- 3.1.2 Profit margin

- 3.1.3 Cost structure

- 3.1.4 Value addition at each stage

- 3.1.5 Factor affecting the value chain

- 3.1.6 Disruptions

- 3.2 Industry impact forces

- 3.2.1 Growth drivers

- 3.2.1.1 Escalating cyber threats

- 3.2.1.2 Cloud computing & hybrid environments

- 3.2.1.3 Regulatory compliance requirements

- 3.2.1.4 Zero-trust architecture adoption

- 3.2.2 Industry pitfalls and challenges

- 3.2.2.1 Integration complexity & cost

- 3.2.2.2 Cybersecurity talent shortage

- 3.2.3 Market opportunities

- 3.2.3.1 AI-driven security solutions

- 3.2.3.2 Growth in managed security services (MSS)

- 3.2.3.3 Expansion in emerging markets

- 3.2.3.4 Virtualization & edge computing security

- 3.2.1 Growth drivers

- 3.3 Growth potential analysis

- 3.4 Regulatory landscape

- 3.4.1 North America

- 3.4.2 Europe

- 3.4.3 Asia Pacific

- 3.4.4 Latin America

- 3.4.5 Middle East & Africa

- 3.5 Porter’s analysis

- 3.6 PESTEL analysis

- 3.7 Technology and innovation landscape

- 3.7.1 Current technological trends

- 3.7.1.1 Password less authentication evolution

- 3.7.1.2 Extended detection & response (XDR) evolution

- 3.7.1.3 Privacy-preserving analytics technologies

- 3.7.1.4 Container security & runtime protection

- 3.7.2 Emerging technologies

- 3.7.2.1 Decentralized identity & self-sovereign identity

- 3.7.2.2 Homomorphic encryption & confidential computing

- 3.7.2.3 Cloud security mesh architecture

- 3.7.2.4 Security service mesh implementation

- 3.7.1 Current technological trends

- 3.8 Cost breakdown analysis

- 3.9 Patent analysis

- 3.10 Use cases

- 3.10.1 Financial Services

- 3.10.2 Healthcare & Life Sciences

- 3.10.3 Government & Defense

- 3.10.4 Manufacturing & Industrial

- 3.11 Best-case scenario

- 3.12 Investment & funding trends analysis

- 3.13 Supply chain dynamics & dependencies

- 3.14 Multi-cloud security complexity analysis

- 3.15 Compliance burden assessment framework

- 3.16 Skills gap impact on security posture

- 3.17 Security debt management crisis

- 3.18 Cyber insurance impact on security investments

- 3.19 Market disruption analysis

- 3.19.1 Quantum computing impact timeline

- 3.19.2 AI-powered security revolution

- 3.19.3 Zero trust architecture mandates

- 3.19.4 Cloud-native security transformation

- 3.19.5 Privacy regulation explosion

- 3.20 Vendor selection & implementation strategy

- 3.20.1 Advanced vendor evaluation framework

- 3.20.2 Implementation best practices

- 3.20.3 Risk mitigation & management

- 3.21 Market performance & ROI analysis

- 3.21.1 Security investment ROI framework

- 3.21.2 Cost optimization strategies

- 3.21.3 Performance impact assessment

- 3.22 Sustainability and environmental aspects

- 3.22.1 Sustainable practices

- 3.22.2 Waste reduction strategies

- 3.22.3 Energy efficiency in production

- 3.22.4 Eco-friendly initiatives

- 3.22.5 Carbon footprint considerations

Chapter 4 Competitive Landscape, 2024

- 4.1 Introduction

- 4.2 Company market share analysis

- 4.2.1 North America

- 4.2.2 Europe

- 4.2.3 Asia Pacific

- 4.2.4 LATAM

- 4.2.5 MEA

- 4.3 Competitive analysis of major market players

- 4.4 Competitive positioning matrix

- 4.5 Strategic outlook matrix

- 4.6 Key developments

- 4.6.1 Mergers & acquisitions

- 4.6.2 Partnerships & collaborations

- 4.6.3 New product launches

- 4.6.4 Expansion plans and funding

- 4.7 Product portfolio & technology benchmarking

- 4.8 Research & development investment analysis

- 4.9 Market concentration & vendor ecosystem

- 4.10 Distribution channel & partner network analysis

- 4.11 Vendor roadmap alignment assessment

- 4.12 Technology integration complexity matrix

- 4.13 Vendor financial stability assessment

Chapter 5 Market Estimates & Forecast, By Component, 2021 - 2034 ($Mn)

- 5.1 Key trends

- 5.2 Solution

- 5.2.1 Identity and access management (IAM)

- 5.2.2 Firewall & network security

- 5.2.3 Data protection & encryption

- 5.2.4 Security information & event management (SIEM)

- 5.2.5 Endpoint security

- 5.2.6 Cloud security solutions

- 5.3 Services

- 5.3.1 Professional services

- 5.3.1.1 System integration

- 5.3.1.2 Training & consulting

- 5.3.1.3 Support & maintenance

- 5.3.2 Managed services

- 5.3.1 Professional services

Chapter 6 Market Estimates & Forecast, By Organization Size, 2021 - 2034 ($Mn)

- 6.1 Key trends

- 6.2 SME

- 6.3 Large enterprises

Chapter 7 Market Estimates & Forecast, By End Use, 2021 - 2034 ($Mn)

- 7.1 Key trends

- 7.2 BFSI

- 7.3 IT & Telecom

- 7.4 Healthcare

- 7.5 Government & defense

- 7.6 Retail & e-commerce

- 7.7 Others

Chapter 8 Market Estimates & Forecast, By Deployment, 2021 - 2034 ($Mn)

- 8.1 Key trends

- 8.2 On-premises

- 8.3 Cloud-based

Chapter 9 Market Estimates & Forecast, By Region, 2021 - 2034 ($Mn)

- 9.1 Key trends

- 9.2 North America

- 9.2.1 US

- 9.2.2 Canada

- 9.3 Europe

- 9.3.1 Germany

- 9.3.2 UK

- 9.3.3 France

- 9.3.4 Italy

- 9.3.5 Spain

- 9.3.6 Nordics

- 9.3.7 Russia

- 9.4 Asia Pacific

- 9.4.1 China

- 9.4.2 India

- 9.4.3 Japan

- 9.4.4 South Korea

- 9.4.5 ANZ

- 9.4.6 Southeast Asia

- 9.5 Latin America

- 9.5.1 Brazil

- 9.5.2 Mexico

- 9.5.3 Argentina

- 9.6 MEA

- 9.6.1 South Africa

- 9.6.2 Saudi Arabia

- 9.6.3 UAE

Chapter 10 Company Profiles

- 10.1 Global companies

- 10.1.1 Amazon Web Services (AWS)

- 10.1.2 Broadcom

- 10.1.3 Check Point Software Technologies

- 10.1.4 Cisco Systems

- 10.1.5 CrowdStrike

- 10.1.6 Fortinet

- 10.1.7 Google

- 10.1.8 Hewlett Packard Enterprise

- 10.1.9 IBM

- 10.1.10 Juniper

- 10.1.11 Microsoft

- 10.1.12 McAfee

- 10.1.13 Palo Alto Networks

- 10.1.14 Trend Micro

- 10.1.15 Continental

- 10.2 Regional companies

- 10.2.1 Okta

- 10.2.2 Ping Identity

- 10.2.3 Qualys

- 10.2.4 Rapid7

- 10.2.5 SentinelOne

- 10.2.6 Splunk

- 10.2.7 Tenable

- 10.2.8 Varonis Systems

- 10.3 Emerging players

- 10.3.1 Axonius

- 10.3.2 Dynatrace

- 10.3.3 Jit Security

- 10.3.4 Lacework

- 10.3.5 Orca Security

- 10.3.6 Snyk

- 10.3.7 Wiz